PerlをIDEで書いてる人、どれくらいいるんだろう。何使ってるんだろ。

私はLinuxでもWindowsでもVimを使ってます。Perlってサーバで使われる事が多いし、サーバだとsshで入る事が多いだろうし、まぁXの転送やVNCやそれっぽいのでグラフィカルに操作しても良いけど、正直PerlのドキュメントもテキストベースだしPerlで入力補完出来るグラフィカルエディタもまず無いと思ってる。

で、私がVim上で使ってるPerlの開発を「200倍便利にするスクリプト」を紹介。

perldoc.vim

perldocはPerlのオンラインマニュアルなんだけど、これを一々ターミナルに戻ったりして引いてると時間のロス。screenで分割して開いてもいいんだけどscreenの画面間移動よりもVim内でのウィンドウ間移動の方が操作感が統一出来てて良い。そこで使ってるのがid:secondlifeさんが書いたperldoc.vim

hotchpotch's perldoc-vim at master - GitHubドキュメントを引くにはPerldocコマンドを使います。関数openのドキュメントを引くには

Perldoc plugin for vim

http://github.com/hotchpotch/perldoc-vim

:Perldoc -f open

とします。またモジュールAcme::Oppaiのドキュメントを引くには

:Perldoc Acme::Oppai

と実行します。

このスクリプトの良いと思う点は、補完が効くことです。「:Perldoc Acm」くらいまでタイプしてtabを押すと、「Acme::Oppai」や「Acme::Hidek」が補完されます。ref.vim

もう一つ、同じ様にperldocが引けるプラグインとしてthincaさんが書いたrefがあります。thinca's vim-ref at master - GitHubこちらはperldocに限らず

Integrated reference viewer.

http://github.com/thinca/vim-ref

- alc

- erlang

- man

- perldoc

- phpmanual

- pydoc

- refe

:Ref perldoc -f open

や

:Ref perldoc Acme::Oppai

等と実行します。

こちらも補完が効きますが、refはモジュール検索の際、あり得るモジュール全てが補完されてしまう為、ネームスペースにわんさかモジュールがあると少しモタつきます。なので私はperldoc.vimを使ってます。

追記

thincaさんから某所でコメント貰った。

let g:ref_perldoc_complete_head = 1

でそれっぽい事出来るらしい。perlomni.vim

Perlは結構(かなり?)文法制限の緩い言語だと思ってますが、これが災いしてかIDE等でPerlの入力補完が出来る物は殆どありません。そんな中c9sさんがVimのomni補完でPerlの入力補完をしてくれるスクリプトを書いてくれています。c9s's perlomni.vim at master - GitHubこれ、ぜひ実際に試して欲しいのですが

perl omnicompletion for vim (including base class function compleltions .. etc)

http://github.com/c9s/perlomni.vim

use Acme::O

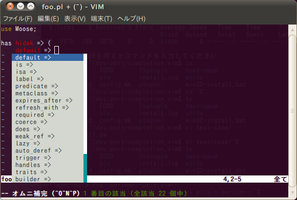

までタイプして<c-x><c-o>(CTRL-x CTRL-o)をタイプすると

どどーーーん!

さらに

Moooooooooooooooooooseな補完や

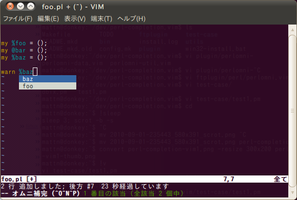

変数の補完。そして

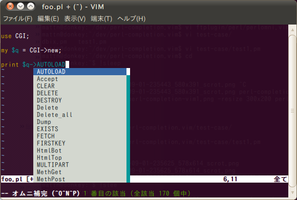

モジュールのメンバまで補完してくれます。キャーすてきー!

すばらし過ぎます。ちなみにこのperlomni.vimのwin32対応と、上で紹介したperldoc.vimの補完部分を担当させて頂きました。

2010年はPerlが熱い!そう思ってます。ぜひインストールして活用して見てください。200倍とは言い過ぎかもしれませんが、間違いなく2倍にはなりますよ。